|

|

|

|

Tutorial HijackThis (Análisis del log) |

|

| TUTORIAL TREND MICRO HIJACKTHIS (USO AVANZADO)

En el Tutorial HijackThis (Uso básico) vimos el uso básico del HJT. Ahora veremos qué hace un moderador cuando nos analiza el log, y de esta manera podremos analizar nuestro propio sistema. Antes de empezar, tenemos 3 advertencias: 1: En configurarequipos.com, sólo el personal autorizado puede analizar el log del resto de los usuarios, no está permitido que los usuarios en general digan que se puede o no eliminar. 2: El uso del HijackThis es muy peligroso para el sistema si no se usa apropiadamente. Así que el uso por parte del usuario queda a su propio riesgo. 3: Si usas Windows Vista, se debe ejecutar el HJT como Administrador. Configuración: En la pantalla principal del programa, iremos al último botón. None of the above, just start the program Luego le damos al botón config (en la esquina inferior derecha)

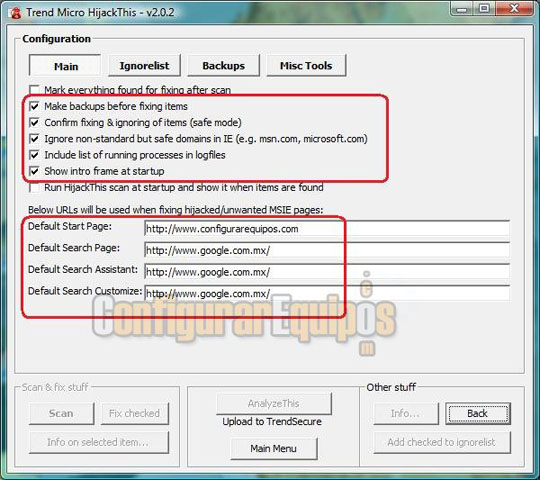

Nos aseguramos que estén activadas las opciones que aparecen en ésta captura. Aquí es importante que pongamos la página de inicio que deberíamos tener, ya que al arreglar las páginas de inicio y búsqueda desde el HJT, serán reemplazadas por las que pongamos aquí.

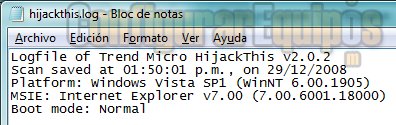

Cuando hayamos terminado de configurarlo, le damos al botón back y regresaremos a la pantalla de escaneo. Análisis. El reporte que nos entrega el HJT es un archivo de texto que consta de 3 secciones: 1: Datos del sistema 2: Procesos en ejecución 3: El análisis del sistema. Veamos cómo analizar parte por parte. 1: Datos del sistema. En el encabezado de un reporte encontraremos datos básicos.

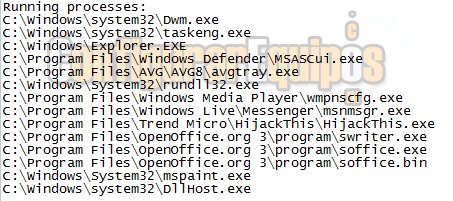

Veamos que significa cada uno: 1: Versión que estamos usando del HijackThis. Al día de hoy (Enero de 2009) la versión actual es la 2.0.2 2: Fecha y hora del análisis. Como podrán imaginarse, esto es irrelevante para lo que vamos a hacer. 3: Sistema operativo. Aquí sí es necesario tener el sistema actualizado con el último Service pack que haya publicado Microsoft. Para Windows XP la más reciente es el Service Pack 3 y para Windows Vista es el Service pack 1 (repito, esto es a Enero 2009) 4: Versión instalada del Internet Explorer. También es ideal tenerlo actualizado. A ésta fecha ya hay un beta para IE8, pero en cuestión de seguridad, no son muy recomendables los programas beta. 5: Cómo arrancamos el sistema. El análisis debe hacerse en modo normal. Muchas veces usan el HJT en modo seguro (o modo seguro con funciones de red) pero esto no es lo más recomendable, ya que no sabremos que está corriendo en estos momentos en el sistema y podríamos pasar por alto algo importante. 2: Procesos en ejecución. Pues eso. Nos dirá que se está ejecutando en el sistema. Aquí es donde entra la experiencia en procesos. Hay muchos programas que es normal y hasta necesario que se encuentren funcionando. Sin embargo, esto sólo nos será útil como información, ya que así sabremos qué se está ejecutando en el sistema, pero poco podemos hacer aquí, porque sólo sabemos que se está ejecutando, pero no sabemos qué programa o comando lo inicia. Aunque, sí podemos cerrar el proceso para que pueda ser eliminado en caso de que sea necesario.

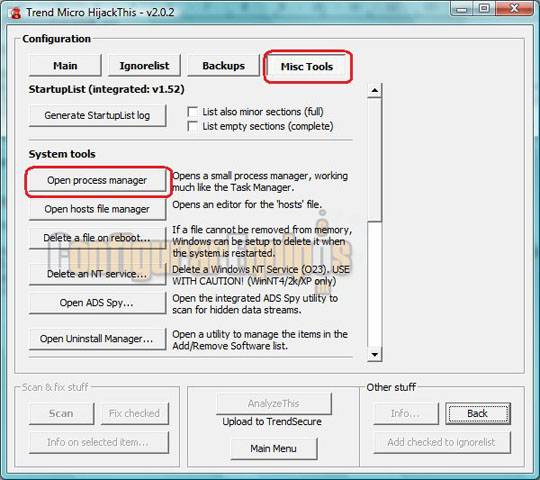

Notemos que la ubicación del archivo es Archivosde Programa – Trend Micro - HijackThis – Hijackthis.exe Esto es lo ideal, ya que como vimos en el tutorial anterior, HJT hace un respaldo de lo que se elimina por si es necesario recuperarlo. Y si tenemos el ejecutable del HJT en un lugar del fácil acceso como el escritorio o la carpeta de documentos, podríamos eliminar esos respaldos por accidente 3: El análisis del sistema. Aquí es donde comienza la parte complicada del análisis. Cada parte de este análisis consta de una letra y un número (que puede ser de uno o dos dígitos) y luego su descripción o ubicación. Así que el análisis en realidad, lo veremos por secciones, basándonos en el código que nos muestre el HJT. Ahora bien, para saber cuáles son las entradas ''buenas'' y cuáles debemos eliminar, necesitaremos mucha experiencia en el manejo de sistemas operativos y procesos. Y como ésta segunda parte del tutorial es para esos usuarios avanzados, no daremos demasiados detalles de qué es cada proceso, ya que (además de que se saldría de la intención del tutorial) la lista sería interminable. Lo que sí haremos es dar unas indicaciones concretas de cómo proceder ante ciertas entradas dañinas para el sistema. También (cuando sea necesario) se explicará para qué es cada una. Veamos para que sirve cada uno de ellos en base a la letra que usan. R = Cambios en la página de inicio y búsqueda F = Archivos auto-arrancables N = Cambios en la página de inicio de Netscape o Mozilla O = Otras Ahora veamos a detalle algunas de estas R0 = Nos indica la página de inicio que tenemos en el Internet Explorer Si la entrada R0apunta hacia un archivo *.html dentro de nuestro disco duro. (Por ejemplo, C-Archivos de programa-carpeta-index.html) deberemos eliminar la entrada en el HJT y además, hay que eliminar el archivo al que apunta (y en su caso, la carpeta entera.), ya que el HJT sólo lo cambia del registro, pero no lo elimina. R1 = Páginas de inicio y búsqueda. Deben ser de nuestro buscador favorito (google, yahoo, Microsoft, etc.) si no la conocemos, se elimina. R2 = Ya no se usa R3 = Search Hook. Cuando introducimos una dirección en la barra de direcciones de Internet Explorer, pero no le ponemos la dirección completa (incluyendo el http://), el Search Hook ''busca'' cuál es el protocolo más adecuado y lo agrega en la barra de direcciones. Sin embargo, algunos spyware pueden poner algo distinto logrando así redireccionar nuestra navegación. Por regla general, las entradas R3 siempre se eliminan. A veces podemos encontrarnos con una entrada R3 que termina con un guion bajo _ Esto complica la eliminación desde el HJT, así que tendremos que hacerlo manualmente. Para ello, vamos a inicio-ejecutar-REGEDIT Luego buscamos lo siguiente: HKEY_CURRENT_USER – Software – Microsoft - Internet Explorer – URLSearchHooks Entonces borramos la entrada CLSID que no debería estar allí, y dejamos la CLSID, CFBFAE00-17A6-11D0-99CB-00C04FD64497, que es la que es válida por defecto. Si no reconocemos alguna de las entradas R podemos eliminarla sin problemas, ya que el HJT sólo la cambiará a la que habíamos puesto en la configuración. F0 = Siempre eliminar F1 = Igual que F2 y F3, pero sólo es para Windows 9X (95, 98, ME) F2, F3 = Si sabemos de qué software es, lo dejamos. Si no lo reconocemos buscamos en google para ver de qué se trata. Si es de algún malware, se elimina. N1 = página de inicio y búsqueda de Netscape 4. N2 = página de inicio y búsqueda de Netscape 6. N3 = página de inicio y búsqueda de Netscape 7. N4 = página de inicio y búsqueda de Mozilla. Igual que las entradas R, si no los reconocemos, los eliminamos. Como la mayoría del malware está diseñado para IE, esto normalmente se encuentra a salvo, pero como sabemos, los creadores del malware innovan cada vez más, así que a veces podemos encontrar malware aquí. O1 = Redireccionamiento por el archivo Hosts En los inicios de internet, cada dominio (por ejemplo http://www.configurarequipos.com) tenía una IP que se registraba en un archivo de texto dentro de la misma máquina. En la actualidad, ya son tantos dominios que si se siguiera usando el mismo sistema, el archivo sería enorme y perdería su utilidad, además de que la lista sería interminable, así que se usa otro sistema (que no viene al caso explicar). Sin embargo, todas las máquinas siguen teniendo y utilizando el archivo hosts (incluso MAC, Unix, Linux, etc.) Si modificamos el archivo hosts y escribimos una dirección que está registrada en el archivo, nos redireccionará a la IP que se encuentre allí. Ejemplo. Supongamos que en el archivo hosts encontramos lo siguiente: 127.0.0.1 www.configurarequipos.com Si escribimos en el navegador (no importa cual usemos) la dirección www.configurarequipos.com, revisará el archivo hosts, verá la entrada y nos redireccionará a la dirección IP 127.0.0.1 (la cual, por cierto, es nuestra misma máquina) Esto es aprovechado por algunos malwares, al poder redireccionar cualquier dirección a otra IP. En el HJT encontraríamos algo como esto: O1 - Hosts: 127.0.0.1 www.configurarequipos.com Por regla general, las entradas O1 siempre se eliminan, con excepción de esta: O1 - Hosts: 127.0.0.1 local host El archivo hosts es un archivo de texto (que por cierto, no tiene ninguna extensión) que puede ser editado por cualquier editor de texto (como el block de notas) y está guardado en los siguientes lugares dependiendo del Sistema operativo: Windows 9X (95, 98 ME):Windows—host Windows NT y 2000: Winnt--system32--drivers--etc--hosts Windows XP, 2003 y Vista: Windows—system32--drivers--etc--hosts UNIX, Linux y Mac: /etc/hosts Aunque esta es la ubicación en la que debería estar, se puede cambiar de ubicación modificando el registro. Si vemos que se encuentra en otro lugar que no debería, debemos corregir esto desde el HJT. O2 = Browser Helper Objects (o BHO, Objetos que Ayudan al Navegador). Los BHO son plug-ins para el internet explorer para ampliar su funcionalidad. Por ejemplo, la Maquina virtual Java, Gestores de descargas, el antivirus, etc. es normal que se encuentren aquí. Ejemplo legítimo: O2 - BHO: WormRadar.com IESiteBlocker.NavFilter - {3CA2F312-6F6E-4B53-A66E-4E65E497C8C0} - C:\Program Files\AVG\AVG8\avgssie.dll Es del antivirus AVG. La clave que aparece entre corchetes se le llama CLSID, que es como un número que identifica a cada archivo. Ante la duda existe esta web: http://sysinfo.org/bholist.php Aquí podremos consultar la CLSID para ver de qué se trata. Si encontramos señales de algún malware, cerramos cualquier ventana de internet explorer y luego la eliminamos con el HJT. A veces, el proceso sigue activo aún después de eliminarlo desde el HJT. Si esto sucede, deberemos reiniciar en modo seguro y eliminar el archivo en cuestión. O3 = Barras de herramientas del Internet Explorer. Estas son las llamadas toolbars (barras de herramientas) debajo de la barra de navegación y menú del IE. Ejemplo genuino: O3 - Toolbar: &Google - {2318C2B1-4965-11d4-9B18-009027A5CD4F} - c:\program files\google\googletoolbar2.dll Es de la barra de Google. Si tenemos que quitar algo desde el HJT, es recomendable quitarlo arrancando el sistema en modo seguro O4 = Programas que se inician cuando inicia Windows. Los hay de 3 tipos: Los que son parte del sistema, los que se funcionan con todos los usuarios (Global Startup) y los que se inician con el usuario que está usando la PC en el momento del análisis (Startup) Ejemplo legítimo: O4 - HKLM\..\Run: [Windows Defender] %ProgramFiles%\Windows Defender\MSASCui.exe -hide Es de Windows Defender, el antispyware de Microsoft que viene preinstalada en Windows Vista (y disponible para su descarga gratuita para Windows XP) Para eliminar una entrada O4 debemos hacer 2 cosas: Antes de eliminarlo desde el HJT, tenemos que cerrar el proceso al que apunta y después de eliminarlo del HJT, hay queeliminar el archivo manualmente (El mismo HJT te da la ubicación de los archivos). A veces, será necesario eliminar la carpeta entera si ésta es de algún programa malicioso. Muchos programas legítimos se inician cuando arrancamos el sistema, pero ante la duda, siempre está Google. O5 = Acceso a las opciones de IE Se puede impedir el acceso a las opciones de Internet Explorer desde el registro, en cuyo caso veríamos esta entrada: O5 - control.ini: inetcpl.cpl=no Por regla general debemos eliminarla a menos que el administrador del sistema (o el Spybot) lo pusiera por alguna razón, en cuyo caso lo dejamos como está. O6 = Bloqueo en las opciones o página de inicio de Internet Explorer. Ejemplo: O6 - HKCU\Software\Policies\Microsoft\Internet Explorer\Restrictions Lo mismo que las entradas O5. Si el administrador del sistema lo puso a propósito o si tenemos activada la opción Spybot Home Page and Option Lock de la sección Inmunizar del Spybot, es normal que aparezca. Si no es así, la eliminamos. O7 = Bloqueo del Regedit Ejemplo: O7 – HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System: DisableRegedit=1 Lo mismo que las anteriores O5 y O6, eliminarlas si no fueron puestas allí a propósito En un caso típico, no deberemos ver ninguna entrada O5, O6 ni O7 Aquí es importante mencionar, que los administradores de sistemas bloquean estas opciones por una razón, así que si es nuestro caso deberemos dejarlo como está, ya que de lo contrario, podríamos romper alguna norma corporativa y podríamos tener problemas laborales (En cuyo caso, dejaríamos que los encargados de sistemas arreglen el problema) Y por el contrario, si eres el administrador de sistema y encuentras alguna de las O5, O6 y O7 y tu sabes que no deberían estar allí, puedes eliminarlas sin problemas O8 = Objetos extras en el Menú Contextual de Internet Explorer. Cuando le damos clic con el botón derecho del mouse en IE, aparecen varias opciones. Aquí encontraremos las que no vienen normalmente en el sistema operativo. Ejemplo legítimo: O8 - Extra context menu item: &Download by Orbit - res://C:\Program Files\Orbitdownloader\orbitmxt.dll/201 Es del gestor de descargas Orbit Downloader Antes de eliminar nada de esta sección, es mejor consultar en google para salir de dudas. Al igual que las entradas O4, el HJT no eliminará el archivo en cuestión, así que después de eliminarlo con el HJY, hay que eliminar el archivo manualmente O9 = Botones y opciones extras en Internet Explorer Si no necesitamos estos botones o las opciones del menú o se trata de un malware, podemos arreglarlo con seguridad desde el JT Al igual que las entradas O4 y O8, en caso de malware, también hay que eliminar el archivo manualmente (o en su caso, la carpeta) O10 = Hijackers del Winsock, también conocidos como LSP (Layered Service Provider). Algunos spywares y Hijackers pueden usar los LSPs para ver todo el tráfico que se genera en tu conexión a Internet. No se recomienda arreglar las entradas O10 desde el HJT, ya que pueden dañar la conexión a internet. Incluso, el autor original del HJT recomienda mejor usar el Spybot para solucionarlo, pero hay que recordar que debemos tener la última versión y además actualizarla. O11 = Opciones adicionales en las opciones avanzadas de Internet Explorer. Si abrimos Internet explorer y vamos a herramientas—Opciones de Internet—Opciones avanzadas es posible que haya opciones adicionales. Ejemplo de Malware: O11 - Options group: [CommonName] CommonName Sólo se conoce éste malware que usa esta opción (que es la que aparece en el ejemplo). Sin embargo, si vemos otra buscamos en google y en su caso eliminarla. En un caso típico, no deberíamos ver ninguna entrada O11 O12 = Plug-ins para Internet Explorer. Hay muchos plug-ins legítimos para IE. Ejemplo: O12: Plugin for .PDF: C:\Program Files\Internet Explorer\PLUGINS\nppdf32.dll Lector de archivos PDF. Si es necesario eliminar una entrada O12, se recomienda hacerlo en modo seguro, ya que el HJT intentará eliminar el archivo al que apunta. O13 = Hijacker del prefijo por defecto del Internet Explorer. Muy parecido a la función de las entradas R3. Por ejemplo, el malware conocido como CoolWebSearch cambia el Hijacker por defecto a http://ehttp.cc/?. Eso significa que cuando intentemos conectarnos a www.configurarequipos.com, nos redireccionará a http://ehttp.cc/?www.configurarequipos.com, el cuál es en realidad el sitio web para CoolWebSearch. Ejemplo del CoolWebSearch: O13 - WWW. Prefix: http://ehttp.cc/? Se recomienda usar el programa CWShredder para intentar solucionar el problema. Si no lo arregla, entonces se usa el HJT para eliminarla. O14 = Restauración de las Configuraciones de IE Si abrimos IE y vamos a herramientas—Opciones de Internet—Opciones avanzadas, veremos que hay un botón que se llama Restablecer. Lo que regresaría a las configuraciones por defecto que vinieron preinstaladas en el IE. Para lograr esto, se usa un archivo llamado iereset.inf que contiene todas las configuraciones por defecto que serán usadas, así que si un malware cambia (por ejemplo) la página de inicio en este archivo y por alguna razón restablecemos la configuración, en realidad, estaremos poniendo la página de inicio del malware. También es normal que aparezca cuando nuestra PC es de alguna marca reconocida, ya que usan su propia página de inicio. Ejemplo de Malware: O14 - IERESET.INF: START_PAGE_URL=http://www.searchalot.com Si no reconocemos alguna configuración se puede eliminar con el HJT. O15 = Sitios de Confianza. Internet Explorer tiene 3 zonas de seguridad. Es posible agregar sitios a alguna zona en particular, dependiendo de la necesidad. Supongamos que ponemos a www.configurarequipos.com a una zona de baja seguridad. Entonces, al navegar por este sitio se permitirá la ejecución de scripts. Ejemplo de malware: O15 - Trusted Zone: *.coolwebsearch.com A menos que reconozcamos el sitio (y que esté puesto allí a propósito), se debe eliminar. O16 = Objetos ActiveX También son conocidos como Downloaded Program Files (Archivos de Programa Descargados). Estos programas suelen ser muy útiles. Por ejemplo, cuando escaneamos con algún antivirus on-line aparecerán en una entrada O16, o el programa que usa Hotmail para subir varias fotos a la web al mismo tiempo, que es el que aparece en el ejemplo: O16 - DPF: {4F1E5B1A-2A80-42CA-8532-2D05CB959537} (MSN Photo Upload Tool) - http://u.hotmail.com/mail/w3/resources/MSNPUpld.cab Si no conocemos algo, podemos eliminarlo con seguridad, ya que si se trataba de un programa legítimo, cuando lo necesitemos se descargará nuevamente. Siempre hay que eliminar las entradas O16 que tengan que ver con sitios porno o de casinos. Se recomienda eliminar las entradas O16 n modo seguro O17 = Dominio Lop.com Muy parecido a las entradas O1, pero lo hacen desde los mismos DNS Si un malware logra cambiar los servidores DNS en nuestra PC, puede hacer que vayamos a otro sitio. En un caso normal, la entrada O17 no aparece, o en su caso, aparece la IP de nuestro proveedor de internet, también conocido como ISP. Si aparece la entrada O17 y no es la IP de nuestro DNS, se elimina. O18 = Protocolos extra y protocolos de Hijackers. Es un poco complicado explicar cómo funcionan las entradas O18. A grandes rasgos, se trata de un programa que toma el control de todo el tráfico que entra y sale de nuestra PC a internet. En teoría, sólo deberíamos ver algo relacionado con nuestro Antivirus Veamos 2 ejemplos, el primero es de un spyware y el segundo del antivirus AVG (por lo tanto, es legítimo). O18 - Protocol:relatedlinks – {5AB65DD4-01FB-44D5-9537-3767AB80F790} – C:\ARCHIV~1\ARCHIV~1\MSIETS\msielink.dll O18 - Protocol: linkscanner - {F274614C-63F8-47D5-A4D1-FBDDE494F8D1} - C:\Program Files\AVG\AVG8\avgpp.dll Los malwares más comunes que hacen esto son CoolWebSearch, Related Links, y Lop.com. Si encontramos alguno de estos, se elimina. Otra vez, google es indispensable para saber si alguna es legítima o no. Es necesario mencionar que es necesario eliminar el archivo al que haga referencia manualmente en modo seguro O19 = Hojas de estilo del usuario. Una hoja de estilo es una plantilla para saber cómo mostrar las capas, colores y fuentes etc., que se visualizan en un documento HTML. Si tenemos una entrada O19, veremos una gran cantidad de ventanas emergentes de publicidad, y mucha lentitud. Generalmente se puede arreglar desde el HJT, a menos que la hoja de estilo se haya hecho intencionalmente. Se recomienda eliminar las entradas O19 en modo seguro O20 = Archivos que se cargan a través de user32.dll Las entradas O20, O21 y O22 son muy similares. Son archivos que se cargan al inicio del sistema, pero cada uno lo hace de una forma distinta. En el caso de las O20 usan el archivo user32.dll para cargarse. Explico: Muchos programas usan la clave de registro AppInit_DLLs para que el archivo user32.dll lo cargue al inicio. Así que cualquier *.dll que se encuentre en esa parte del registro, user32.dll lo cargará al inicio del sistema, con lo que el malware se puede auto proteger, ya que se inicia antes de que cargue completamente el sistema Nuevamente, google es necesario para salir de dudas, ya que hay programas legítimos que usan esta entrada. En estos ejemplos veremos una entrada legítima (Antivirus AVG) y una de malware: O20 - AppInit_DLLs: avgrsstx.dll O20 - Winlogon Notify: ppts16 - C:\WINDOWS\SYSTEM32\ppts16.dll Al arreglar una entrada O20, hay que eliminar el archivo manualmente. O21 = Archivos que se cargan a través de Explorer.exe Al igual que las entradas O20, estos archivos se cargan en el sistema usando un archivo legítimo del mismo. En el caso de las O20 usa el user32.dll, y en el caso de las O21 usa el archivo Explorer.exe Ejemplo de malware: O21 - SSODL: 922332 - {00000222-1111-1234-4321-0A1B2C3D4E99} - s2440w32.dll Al igual que las entradas O20, hay que eliminar también el archivo manualmente. O22 = Archivos que se cargan a través de SharedTaskSheduler Al igual que las entradas O20 y O21, esto también se carga al inicio del sistema. Hay que eliminar el archivo manualmente después de eliminar la entrada en el HJT. Ejemplo de malware: O22 - SharedTaskScheduler: exegeses - {1817ab5d-25bf-4d5e-ba90-6e5fe658fc5f} - C:\WINDOWS\system32\bubbj.dll O23 = Servicios Los servicios de Windows son pequeños programas que se cargan al inicio del sistema y lo hacen de tal modo que no necesitan intervención delusuario. Esto es bueno en muchos casos, ya que nuestro antivirus, el controlador de las unidades Lightscribe (grabadoras de DVD que además de grabar CD y DVD, graban la carátula del disco) y otros usan este sistema para cargarse al inicio del sistema. Supongamos que eliminamos la entrada del Lightscribe, todo nuestro sistema funcionará correctamente... hasta que intentemos usar la unidad en su función Lightscribe. Como no se cargo al inicio, no funcionará. Nuevamente, google es nuestro amigo. Ejemplo de entrada legítima: O23 - Service: StarWind AE Service (StarWindServiceAE) - Rocket Division Software - C:\Program Files\Alcohol Soft\Alcohol 52\StarWind\StarWindServiceAE.exe Corresponde al programa Alcohol 52% O24 = Wallpaper Sí. Hasta los Wallpaper (fondos de escritorio) pueden ser usados por algún malware. Normalmente es usado por los malware para advertirnos que nuestra PC está infectada y que compremos una solución para erradicar el problema. Desde luego, estos son programas rogue (falsos programas de limpieza) Aunque con eliminar las entradas O24 eliminaría el Wallpaper infectado, es recomendable mejor usar el programa Malwarebytes Anti-Malware (Manual de uso aquí) para solucionar el problema, y una vez solucionado, volver a buscar si tenemos entradas O24 y en su caso, eliminarlas. Por regla general, las entradas O24 siempre se eliminan, a menos que lo hayamos puesto allí intencionalmente. Herramientas útiles que vienen en el HJT: 1: Administrador de procesos: Cuando vamos a eliminar una entrada en el HJT, muchas veces es necesario matar el proceso que se está ejecutando. El HJT puede hacer eso también. Para esto, vamos al botón Config y luego el botón llamado Misc tools. Allí encontraremos el botón Open Process manager

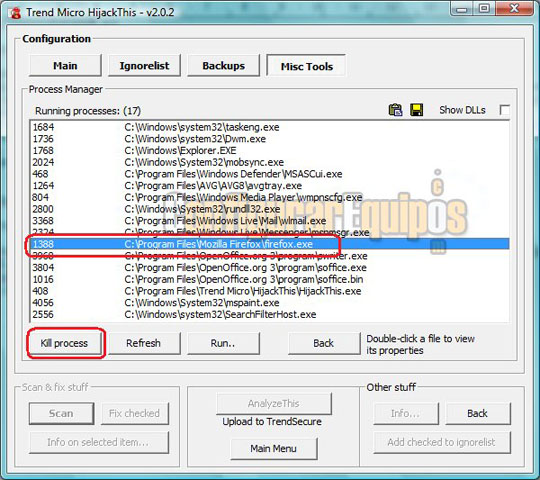

Al darle clic allí, veremos qué procesos se están ejecutando y en su caso, detenerlos seleccionándolos y pulsando en el botón Kill Process

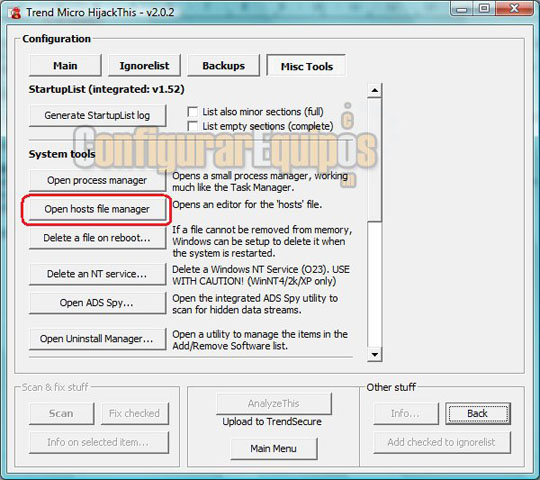

2: Editor del archivo Hosts. En las entradas O1 vimos lo que es el archivo Hosts y para qué sirve. Aquí podemos editar ese archivo para quitar (o poner) lo que necesitemos. Lo encontraremos justo abajo del botón open process manager.

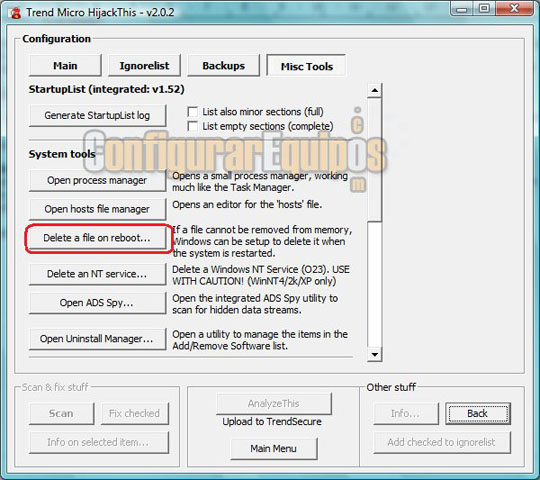

3: Borrar archivos. En ocasiones, no es posible eliminar algunos archivos porque se encuentran ejecutándose en ese momento. Incluso, hay algunos que nicerrando el proceso permiten su eliminación. Así que hay que eliminarlos antes de que se carguen en el sistema. Para esto, vamos al botón delete a file on reboot. Justo abajo del administrador del archivo hosts.

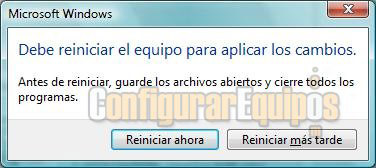

Nos saldrá una ventana en la cual podremos elegir qué archivo queremos que elimine. Luego nos saldrá una ventana diciendo que es necesario reiniciar, así que después de reiniciar, lo habrá eliminado.

Error común: El HJT no me elimina las entradas que marco. Hay ocasiones en que el HJT fracasará rotundamente. Por eso en el primer tutorial se explicó que antes de usarlo se debe hacer una limpieza profunda. Otra razón que puede impedir que el HJT haga cambios en el sistema es porque si usamos Windows vista no estamos usando el HJT con privilegios de administrador. Notas finales: Como vimos, el HJT es una herramienta muy versátil y potente, pero también es muy compleja de usar. Se recomienda que antes de comenzar a analizar logs practiquemos un poco viendo lo que contestan los moderadores en el foro, así tomaremos algo de experiencia y con el tiempo, tener los suficientes conocimientos para hacerlo nosotros mismos. En internet, hay varias webs que analizan el log automáticamente, pero no se recomienda su uso a usuarios poco experimentados ya que estos sistemas pueden dar falsos positivos (o lo que es peor, falsos negativos). Sí se recomienda su uso, pero sólo para usarlo como referencia, no como una norma a seguir. La web más importante que analiza el log es http://hijackthis.de (en inglés y alemán), pero repito, sólo se recomienda su uso para usarlo como referencia y para simplificar el análisis. Si el sistema fuera perfecto, este tutorial no hubiera tenido ningún sentido escribirlo, simplemente hubiera escrito: ''Para analizar el log, vaya a esta web''. |

| Tags: Registros Sistema, HijackThis |

|

|

|